Windows 二进制原始文件名获取

在黑客攻击终端主机时,为绕过主机上 EDR 等防护软件的检测识别,可能会将恶意文件更名为主机上系统文件,如果防护软件针对该文件名做了白名单,则可能存在绕过风险。另外,为避免防护软件对危险进程的识别,如禁止 Windows 主机 PowerShell 等进程创建子进程,则可能将 PowerShell 二进制文件更名后启动,以绕过检测。

原始文件名属性介绍

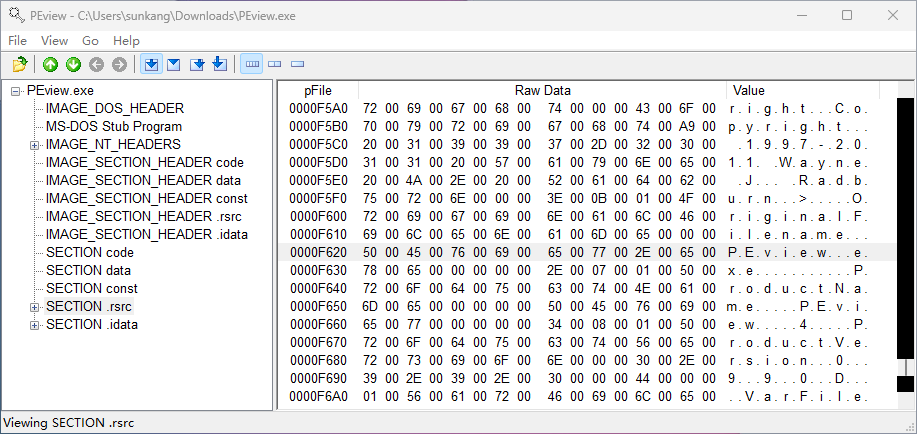

PE (Portable Executable) 文件是 Windows 操作系统中用于可执行文件、对象代码和动态链接库的文件格式。原始文件名属性位于 PE 文件的资源区,属性定位的关键字是OriginalFilename,如下图所示,即 PEview.exe 文件的原始文件名属性定位。由于属性的存储方式是宽字符,所以每个字符占两个字节。

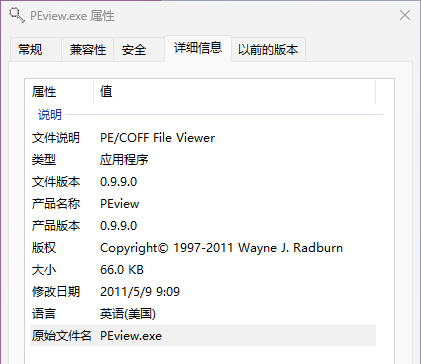

当然该属性也可以使用属性窗口查看,如果原始文件名的属性有定义,则会有如下的显示。

因为原始文件名属性存放在二进制文件中,所以不受文件下载、拷贝、移动、重命名等常规操作的影响,可以标识二进制的来源,维护版本的一致性。经过统计,约 90% 的系统二进制含原始文件名属性,所以基于原始文件名进行威胁检测识别是可行的。

使用 API 获取原始文件名

使用 Windows API 可以方便地获取二进制原始文件名,API 使用需要链接系统库version.lib。步骤比较简单,需要注意的是,Translation查询的目的是获取文件版本信息资源中的翻译表,包含系列的语言和字符集组合。在获取翻译表后,代码使用翻译表的第一个语言-字符集组合来构建查询信息。翻译表并非是固定的或者和系统相关的,需每次查询原始文件名之前都查询一次。如果翻译表硬编码导致与实际不匹配,则会导致原始文件名查询失败。

1 | bool getOriginalFileNameByAPI(const std::string& strFilePath, std::string& strOriginalName) { |

手动解析 PE 文件获取原始文件名

既然原始文件名属性存储在二进制的资源区,那么就可以通过手动解析 PE 文件获取该属性。手动解析相比调用 API 步骤要繁琐一些:首先对打开的文件句柄创建内存映射,以便提升文件内容读取的访问速度并降低内存占用;然后检查文件的 DOS 和 NT 头,判断文件是否为有效的 PE 文件;然后定位资源区,根据标识定位原始文件名所在区域;最后提取原始文件名并将其由宽字符串转化为 UTF-8 格式的字符串。

1 |

|

检查文件名是否发生篡改

获取到原始文件名之后,可以以此分析当前二进制文件名是否发生篡改。经过对 Windows 系统二进制的分析,发现绝大多数二进制的文件名和原始文件名匹配,但需要经过一些匹配条件的过滤。如下代码进行了系列过滤:忽略大小写的影响;忽略原始文件名.mui后缀;忽略原始文件名的前后"号;原始文件名.dynlink后缀等价于.dll; 忽略原始文件名不带后缀。

1 | bool checkNameMatch(std::string strFileName, std::string strOriginalName) |

上述的过滤步骤不可任意调换,因为有类似"Abc.dynlink".MUI的原始文件名,其真实名称为abc.dll。Windows 开发规范并没有要求第三方开发者开发的二进制必须实现原始文件名属性,所以以上的篡改识别方案并不具有普适性,针对的主要是系统二进制。

- Title: Windows 二进制原始文件名获取

- Author: 孙康

- Created at : 2024-05-12 12:00:00

- Updated at : 2024-08-22 16:46:20

- Link: https://conradsun.github.io/2024/0560b05398.html

- License: This work is licensed under CC BY-NC-SA 4.0.